Vocabulaire

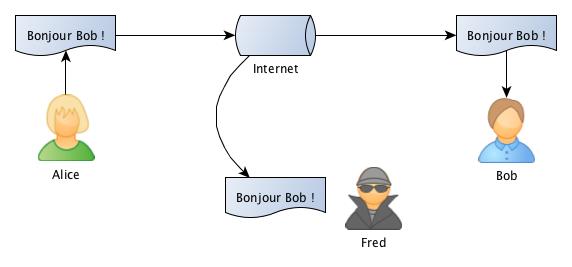

Mise en situation

Je vous présente Alice.

Alice désire envoyer un message secret à son ami, Bob.

Mais elle sait qu’un espion peut se brancher sur le réseau et écouter tout ce qu’elle dit, et notamment son secret.

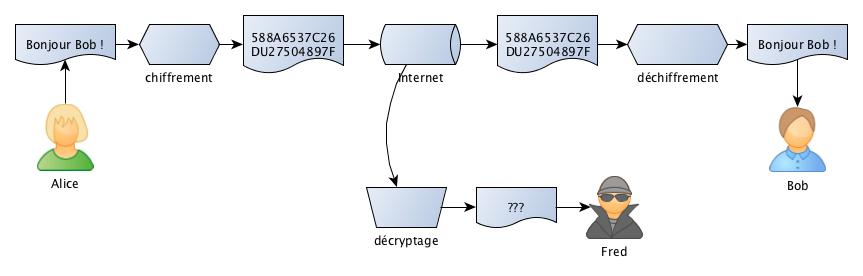

Alice a donc l’idée de chiffrer son message. Ainsi, l’espion Fred ne pourra plus lire le message secret d’Alice !

Quelles sont les méthodes pour qu’Alice chiffre son message ?

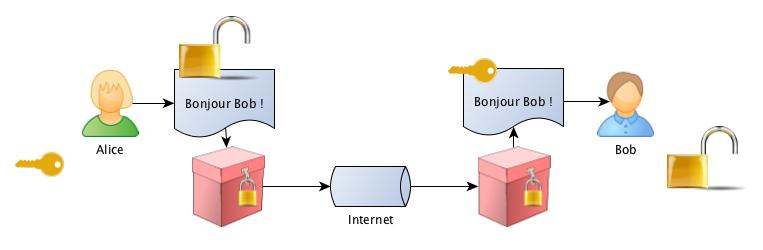

Le chiffrement symétrique

Cette méthode est la plus simple à mettre en œuvre. Elle consiste à coder le message d’Alice avec une clef, puis à réutiliser la même clef pour décoder le message.

Qui, dans son enfance, n’a jamais envoyé le message « 2 15 14 10 15 21 18 » à son voisin, en remplaçant chaque lettre par sa position dans l’alphabet ? Ici, le message clair est « bonjour », la clef de chiffrement est « a=1, b=2, c=3… ». Il suffit que le destinataire connaisse la clef pour déchiffrer le message.

Chiffrement et déchiffrement

Le principe est celui d’une boîte fermée à clef.

- Alice dépose son message dans une boîte.

- Elle ferme cette boîte à l’aide d’un cadenas, dont elle a la clef.

- Elle envoie cette boîte à Bob. Le messager voit la boîte avec le cadenas, mais il ne peut pas l’ouvrir.

- Bob dispose de la même clef qu’Alice. Il ouvre donc le cadenas.

- Il ouvre la boîte et récupère le message d’Alice.

Le commentaire technique

Les opérations de chiffrement et de déchiffrement à l’aide de clefs symétriques sont extrêmement rapides.

Les algorithmes les plus connus et manipulés sont :

- DES

- AES

- Blowfish