Qu'est-ce que le social engineering ?

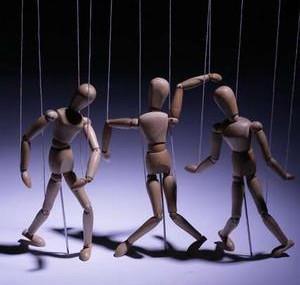

Le social engineering, ou ingénierie sociale, regroupe toutes les méthodes de piratage ciblant la personne plutôt que sur la technique.

Par exemple, le phishing consiste à envoyer un mail à une personne. Ce mail est spécifiquement rédigé pour induire la personne en erreur et lui faire croire que le mail est légitime. Et ce mail incite à réaliser une opération qui sera favorable au pirate informatique (lui transmettre un mot de passe, une somme d’argent…).

Le maillon faible

Les Anglais utilisent l’acronyme « PEBKAC » : « Problem Exists Between Keyboard And Chair ». En clair, l’être humain est le point faillible de la chaîne. Un ordinateur traite une information de manière déterministe : la même entrée produira toujours la même sortie. Tandis qu’un être humain sera influencé par son environnement extérieur : on raisonne moins bien lorsqu’on a faim, lorsqu’on est épuisé, lorsqu’on est stressé… Certaines études sur l’intelligence artificielle ont même tenté de montrer qu’un juge est plus sévère lorsqu’il prononce le jugement à 11h30 (quand il a faim) plutôt qu’à 14h30 (quand il a bien mangé).

Pourquoi le social engineering est-il si efficace ?

L’être humain est sensible au stress. Ce qui veut dire qu’en stressant une personne, on peut l’amener à réduire son attention et sa vigilance, et lui faire faire ce qu’on désire.

Prenons l’exemple simple du phishing provenant (ou semblant provenir) d’un fournisseur d’énergie. La personne ciblée reçoit un mail ressemblant à celui de son fournisseur, et ce mail lui explique que l’électricité sera coupée (catastrophe !) dans un temps très court (alerte !). La personne voudra tout faire, rapidement, pour éviter cette coupure. Et va donc se connecter sur le site Web indiqué pour payer la (fausse) facture impayée. Et donc transmettre de l’argent au pirate (ou pire, les coordonnées de la carte bancaire).

Le principe général est simple. D’un côté, on nous apprend à être vigilant (je paie mes factures dès que je les reçois, je garde une trace de ces paiements quelque part). D’un autre côté, le pirate informatique va jouer sur l’émotionnel (je risque de subir une coupure de courant). C’est la traditionnelle opposition du cerveau gauche au cerveau droit : d’un côté la partie analytique, réfléchie, et de l’autre côté la partie émotionnelle. Les émotions sont toujours plus puissantes que la réflexion. Alors si le pirate parvient à activer la bonne émotion, la personne ciblée passe sous son pouvoir.

Les principales émotions ciblées par le social engineering

Les émotions positives

Les exemples standards de social engineering à émotion positive peuvent être (par exemple) :

- le prince nigérian

- la manipulation affective

Ce sont des circonstances où la cible va croire qu’elle va gagner quelque chose.

Le prince nigérian

L’arnaque est simple. Elle consiste à faire croire à la personne qu’elle va gagner de l’argent. Le prince nigérian va expliquer qu’il a besoin de transférer une grosse somme d’argent via le compte en banque de la cible, et qu’il offrira un pourcentage de cette somme à la cible. Le ratio gain / effort est énorme : la cible n’a quasiment rien à faire pour gagner beaucoup d’argent. Résultat : la cible va payer une certaine somme d’argent en croyant se rembourser sur la somme qui va rentrer, et qui ne rentrera jamais.

La manipulation affective

Les cibles, ici, sont plutôt des personnes actives sur des réseaux sociaux, et le plus souvent sur des sites de rencontres. L’arnaque consiste à charmer sa cible, à la rendre amoureuse du pirate. Puis celui-ci va activer cette corde affective pour demander de l’argent (il est étranger et a besoin d’une avance d’argent pour demander un passeport ou un visa pour rejoindre son amoureux(se), ou alors il est en vacances et a des soucis de santé qui gérèrent un coût non négligeable…). La cible va payer, croyant aider son amoureux(se).

Les émotions négatives

Les exemples standards de social engineering à émotion négative peuvent être (par exemple) :

- la facture impayée

- l’arnaque au président

Ce sont des circonstances où la cible va croire qu’elle risque de perdre quelque chose.

La facture impayée

Nous avons déjà vu cet exemple ci-dessus, où la cible croit qu’une facture n’a pas été payée et que des conséquences fortes vont en découler (coupure d’électricité, de téléphone, huissier de justice pour le recouvrement…).

L'arnaque au président

C’est une arnaque assez classique en entreprise. Le pirate informatique cible un secrétaire de direction (quelqu’un ayant accès à des documents confidentiels) ou à un comptable (quelqu’un ayant accès à un compte en banque bien fourni). Il va se faire passer pour le PDG ou bien un membre du conseil d’administration (quelqu’un de haut placé), et va arguer d’une négociation confidentielle pour demander des informations (quand la cible est le secrétaire) ou demander de l’argent (quand la cible est le comptable). Par exemple : « nous sommes en phase finale d’une négociation secrète avec telle entreprise, ils sont sur le point de signer mais j’ai besoin de savoir xxxx » ou bien « j’ai besoin que vous versiez xxxx euros sur leur compte pour un échange d’actions en bourse », ou équivalent. La cible va avoir peur : la réussite ou l’échec des négociations reposent sur ses épaules et sa capacité à réaliser rapidement ce que demande le « directeur commercial » !

Comment contrer une attaque social engineering ?

Le pirate informatique, en social engineering, peut presque tout faire. C’est une attaque très insidieuse, indétectable, et qui provoque des dégâts considérables.

Je peux vous aider à bloquer ces attaques ! Il suffit que vous téléchargiez sur mon blog le court article PDF en 10 points simples qui vous donnera toutes les clefs. Il est disponible pour la modique somme de 59 €. Suivez ce lien pour l’acquérir rapidement et facilement.

Garder la tête froide

Quoi que vous en pensiez, quasiment aucune situation ne réclame une action immédiate. Lorsque vous recevez une injonction de faire, débrouillez-vous pour décaler la réponse de quelques minutes. Ces minutes vont vous servir à respirer, vous calmer, éteindre vos émotions, et rallumer votre capacité de réflexion.

Avez-vous eu envie de payer les 59 € que je vous demande ci-dessus ? 🙂

Observer

Vous avez reçu un mail ? Qui l’a envoyé ? À qui est-il adressé ? Contient-il des fautes d’orthographe ? Est-il pertinent ? Est-il vraisemblable ? N’importe qui peut falsifier un mail, alors cherchez bien si vous êtes en face d’une contrefaçon ou bien d’un vrai courrier.

Vous avez reçu un message écrit sur un site de discussions à plusieurs ? Cherchez la véracité de l’information, avant de vous insurger contre cette situation intenable, avant de partager l’avertissement du risque à vos proches, ou avant de leur montrer la dernière information sensationnelle.

Vous recevez en ce moment un coup de fil ? C’est un peu plus compliqué, car on est dans une situation où une réponse rapide est demandée (et c’est justement ce que vous devez éviter). Alors, quoi faire ? Cherchez à identifier votre interlocuteur, à vérifier qui il est réellement. Posez-lui des questions confidentielles. Vous pouvez aussi raccrocher puis rappeler votre interlocuteur : puisque c’est vous qui composez le numéro, vous pouvez être (presque) certain de votre interlocuteur.

Ressentir

Quelle que soit l’information que vous recevez, celle-ci peut se classer en deux catégories :

- elle fait appel à votre intellect ;

- elle fait appel à vos émotions.

N’importe quelle information qui fait appel à vos émotions doit vous mettre la puce à l’oreille ! Vous devez être davantage vigilant dès que vous détectez que vos émotions se mettent en route !

Vous avez reçu un message, sur un site où plusieurs personnes peuvent discuter entre elles ? Ce message vous donne-t-il envie de réagir ? Si oui, alors c’est très probablement un spam qui veut titiller vos émotions. Au hasard, les seringues des séropositifs coincées l’aiguille en l’air entre les fauteuils des salles de cinéma, un migrant qui agresse un voisin qui n’avait rien demandé, un policier blanc qui passe à tabac un civil noir… faites attention aux trolls, et vérifiez vos sources.

Demander conseil

Votre voisin de bureau, votre compagnon ou votre compagne, votre ami(e)… Toutes ces personnes peuvent vous aider à réfléchir sur la véritable nature de l’information que vous venez de recevoir. N’hésitez pas à discuter à plusieurs :

- c’est une excuse qui vous permettra de prendre du recul et garder la tête froide ;

- vous observerez peut-être un peu mieux ce qui vous arrive ;

- la personne que vous interrogez sera moins émotive que vous (c’est vous avez avez reçu le message, pas elle), et elle pourra faire davantage appel à sa propre réflexion que vous.

Je précise que je ne vous incite pas à discuter des informations confidentielles dont vous êtes le dépositaire !

Être constamment sur ses gardes

Ma dernière intervention auprès d’une entreprise infectée par un virus informatique a déterminé qu’un salarié a reçu un mail bizarre et a cliqué sur un lien présent dans ce mail. Quand j’ai interrogé cette personne sur le pourquoi de son action, elle m’a répondu que s’il avait reçu ce mail à la maison, il l’aurait jeté immédiatement ; mais là, il l’a reçu au travail, « on ne sait jamais, le message était peut-être vrai », et puis en entreprise il y a le service informatique qui a déployé un antivirus et un antispam sur la messagerie, donc si ce mail avait été un spam, alors il aurait été bloqué… Bref, le seul fait d’avoir été dans le cadre professionnel a éteint toutes la vigilance de la personne.

Ne JAMAIS stigmatiser la cible

Vu qu’on parle d’attaque orientée vers la personne, on a tendance à se rapprocher rapidement de la frontière entre la faute d’inattention et la faute grave, dans le cas de l’entreprise. Et c’est là qu’il faut réagir et ralentir avant de chercher le coupable, voire pire, de le punir. Un être humain est faillible. Avant de stigmatiser la cible et de la clouer au pilori, assurez-vous que cette personne n’est pas elle-même une victime.

La cible a-t-elle été formée au social engineering ? Cette formation a-t-elle été en adéquation avec son poste, ses fonctions et ses responsabilités ? Cette formation a-t-elle été renouvelée régulièrement ?

Conclusion

On n’est jamais assez parano. Celui qui vous reprochera de l’être aurait certainement besoin d’une formation contre le social engineering.